Cette section décrit comment gérer les communications SSL entre les différents composants de l'architecture.

A des fins de confidentialité et d'intégrité des données, les communications entre les différents composants de l'architecture peuvent être sécurisées à l'aide du protocole SSL v3.

Les versions minimum des composants supportant SSL sont :

Seules les communications entre les nœuds UVMS et avec une base de données externe ne peuvent pas être sécurisées par SSL.

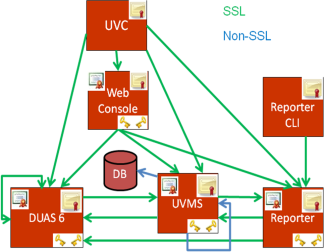

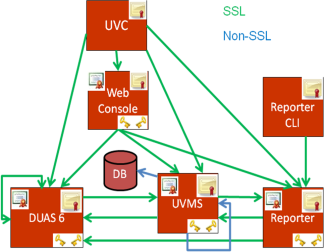

L'architecture peut être représentée de la façon suivante :

Figure 10 : Architecture SSL

Dans cette architecture, chaque serveur :

Chaque client et chaque serveur doivent approuver l'autorité de certification  qui a signé les certificats.

qui a signé les certificats.

Certificat serveur :

Initialement, les certificats X509 étaient générés pour un nom d'hôte particulier. Le nom de la machine est défini dans le champ "Security Principal" du certificat.

Par exemple :

CN=frwpmdev13.automic.com,O=AUTOMIC Software SAS,L=PARIS,C=FR

Cependant, il est possible de définir un certificat valide pour plusieurs domaines; par exemple pour réduire le coût des certificats.

Certificats génériques

La première solution est d'utiliser un caractère générique dans le CN.

Par exemple :

CN=*.automic.com,O=AUTOMIC Software SAS,L=PARIS,C=FR

Dans ce cas, le certificat couvre toutes les machines du domaine automic.com.

* est le seul caractère générique autorisé.

"Subject Alternative Names"

La seconde solution est d'ajouter un "Subject Alternative Names" (SANs) au certificat. Un certificat X509 contient un champ nommé "Subject Alternative Names".

C'est une liste de domaines autorisés par ce certificat. Lorsque cette liste est définie, le client ignore le CN du champ "Security Principal" et vérifie que le nom d'hôte du serveur est défini dans la liste.

Les caractères génériques sont supportés dans les SANs.

L'ajout d'un certificat contenant beaucoup de SANs peut ralentir l'établissement de la connexion avec le serveur.

Certificat CA :

Des chaînes de certificats peuvent être gérées par l’ajout de certificats CA additionnels.

Tous les certificats délivrés à des serveurs déclarés sur un même UVMS doivent avoir été signés par la même autorité de certification.

Tous les certificats doivent être de type Web Server.

Il est supposé que toutes les applications clientes (UVC standalone ou webstart, commandes UVMS et commandes Reporter) approuvent cette même autorité de certification.

Lorsqu'un client communique en SSL avec un serveur, il doit approuver l'autorité de certification qui a signé le certificat :

Les certificats ayant des durées de validité limitée, ils devront être supprimés avant leur péremption afin de ne pas interrompre les communications et de nouveaux certificats devront être installés.

UVMS

UVMS doit être le premier serveur de l'architecture à être configuré pour supporter SSL.

Le port de communication SSL est spécifié lors de l'installation (4443 par défaut).

Même configuré avec SSL, UVMS demeure capable de communiquer en clair avec tous les éléments de l'architecture qui ne supportent pas SSL (ou pour lesquels SSL n'est pas configuré).

UVMS supporte les certificats DER et Base 64. Il supporte les certificats simples (fichier .cer ou .crt) et les chaînes de certificats (fichier .p7b).

Reportez-vous à la section Configuration SSL d'UVMS.

UVC

Si SSL est configuré sur UVMS, l'utilisateur choisit le mode de communication d'UVC avec UVMS (SSL ou en clair) dans l'écran de connexion.

Pour que UVC puisse se connecter en SSL avec un nœud DUAS ou Reporter (configurés SSL), il faut qu'UVC soit connecté en SSL avec UVMS.

UVC Web Console supporte les certificats simples (fichier .cer ou .crt) DER et Base 64.

Reportez-vous à la section Configuration SSL d'UVC

DUAS

La configuration SSL d'un nœud DUAS v6 ne peut être réalisée que si UVMS est configuré en SSL.

Si SSL est activé sur un nœud DUAS v6, toutes ses communications devront être / seront au format SSL.

DUAS supporte les certificats simples (fichier .cer ou .crt) au format Base 64.

La configuration SSL de DUAS est décrite dans le Manuel d'administration de Dollar Universe.

Reporter

Si SSL est activé sur Reporter, toutes les communications entrantes devront être au format SSL.

Si SSL n'est pas activé sur Reporter, toutes les communications entrantes devront être en clair.

Pour que Reporter puisse extraire des données de nœuds DUAS v6 configurés en SSL, il doit être configuré en SSL.

Si Reporter est configuré en SSL, les communications suivantes seront au format SSL :

Si Reporter est configuré en SSL, les communications suivantes seront en clair :

Reporter supporte les certificats DER et Base 64. Il supporte les certificats simples (fichier .cer ou .crt) et les chaînes de certificats (fichier .p7b).

La configuration SSL de Reporter est décrite dans le Manuel d'administration de Reporter.

A partir de la version 6.10.41, les nouvelles mises à jour de la documentation sont publiées sur le site Broadcom Techdocs Portal.

Recherchez Dollar Universe.